Beskrivelse av NETSTAT-kommandoen (statistikk over aktive TCP-tilkoblinger)

Noen ganger i løpet av driften av et hvilket som helst system, være detda en hjemme-PC eller en kraftig server som serverer mange tilkoblinger, er det nyttig å ha et verktøy på fingertuppene som er i stand til å vise data om nettverksaktivitet. For hva det kan være nødvendig? For å kontrollere trafikk, beregne programmer som ulovlig går online, eller brukere. Dette er hva verktøyet vi vurderer gjør.

Hva er Netstat?

Dette er et program som du kanLær hva som skjer i øyeblikket på nettet. For å starte, bruk kommandolinjen. Den bruker også tilleggstaster og parametere når du starter Netstat.

Det skal bemerkes at navnet på verktøyet er dannetav de to komponentene - nettverksstatistikk, det vil si nettverksstatistikk, som i prinsippet er logisk. Blant informasjonen som programmet viser, kan du isolere statistikken over TCP-tilkoblinger, porter og ruting.

Kommandoer og nøkler

Syntaxen til nøklene og parametrene til kommandoen er ganske omfattende. Dette lar deg få nettverksstatistikk på en rekke nivåer. Følgende er en beskrivelse av Netstat-kommandoen, dens parametere og nøkler:

- -a - start med denne parameteren vil vise alle aktive TCP-tilkoblinger, samt TCP- og UDP-porter, som er lyttet til av systemet;

- -e - visning av utvidet Ethernet-statistikk, for eksempel om flytting av byter og pakker;

- -n - parameteren tillater å vise aktive TCP-tilkoblinger med adresser og portnumre;

- -o - det samme som forrige tast, viser aktive TCP-tilkoblinger, men prosesskoder blir lagt til i statistikken, du kan allerede bestemme nøyaktig hvilket program som bruker tilkoblingen;

- -p - vise informasjon om en bestemt protokoll som er angitt i parameteren. Blant verdiene kan være tcp, udp, tcpv6 og udpv6;

- -s - vise statistikk på protokollen, som standard vil alle kjente typer bli vist;

- -r - denne tasten viser innholdet i IP-rutingstabellen, parameteren tilsvarer bruk av rutekommandoen;

- intervall - i den felles kommandolinjen kan du bruke intervallverdien gjennom hvilken den valgte statistikken vil bli vist; Hvis den utelates, blir informasjonen kun vist én gang;

- /? - Viser hjelpsinformasjon for Netstat-kommandoen.

Bruke Netstat på Windows

For å vise kommandolinjenAlle tilkoblinger, mens du plasserer dem på flere sider, må du bruke følgende syntaks: "-a | mer ». Hvis du vil lagre all statistikk til en bestemt fil, må du bruke "-a> C: filnavn". Dermed vil all informasjon samlet bli skrevet til filen som er spesifisert i denne banen.

Resultatet av arbeidet kan være et lite bord som inneholder følgende typer data:

- Fornavn Navnet på den aktive aktive protokollen er angitt her.

- Lokal adresse. IP-adressen og porten som brukes av den lokale tjenesten for å opprette en tilkobling. Blant verdiene kan være 0.0.0.0, som betyr en hvilken som helst tilgjengelig adresse eller 127.0.0.1. Dette snakker om en sløyfe.

- Ekstern adresse. IP-adressen og porten til den eksterne tjenesten på nettverket du er tilkoblet til.

- State. Viser nåværende tilkoblingsstatus. Kan ha forskjellige betydninger. For eksempel sier Lytting at tjenesten er "lytter" og venter på en innkommende forbindelse. Etablert betyr en aktiv forbindelse.

Netstat kjører med -a og -b brytere vil visealle nettverksforbindelser, samt relaterte programmer. Dette er veldig praktisk hvis du trenger å finne ut hvilket program som aktivt bruker trafikk og hvor det sender data.

Ekstra tilkoblingstilstander

I tillegg til de ovennevnte tilstandene av forbindelser er det ytterligere:

- lukket - som navnet antyder, er forbindelsen lukket;

- syn_sent - et aktivt forsøk er gjort for å etablere en tilkobling;

- syn_received - viser startfasen av synkronisering;

- close_wait - Den eksterne serveren er deaktivert og forbindelsen er avsluttet.

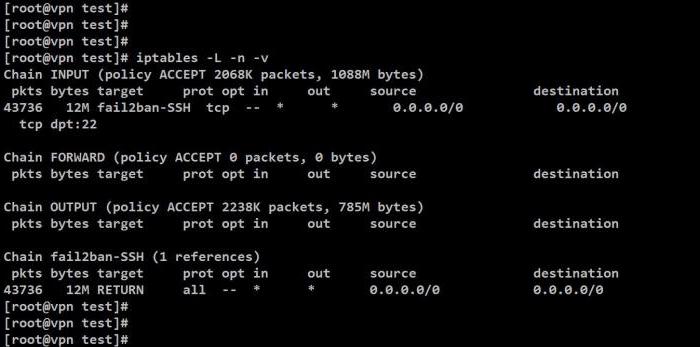

Bruke Netstat i Linux

Bruke verktøyet i Linux-miljøet, er faktisk ikke mye forskjellig fra Windows. Det er bare små forskjeller i gruppens parametere. Beskrivelse av Netstat-kommandoen og dens parametere med eksempler:

- For å vise alle porter, må du bruke kommandoen - "netstat -a".

- Alt det samme, men skriv bare TCP - "-at".

- UDP-porter - "-au".

- Vis åpne porter i Netstat - "-l". Deres tilstand vil bli reflektert som Listening.

- Vis åpne TCP-porter i Netstat - "netstat -lt.

- Utgangen av prosess-IDen og navnet er "netstat -p".

- Vis statistikk for en bestemt nettverksprotokoll - "netstat -s".

Noen ganger, for å få mer komplett informasjon om hvilken som helst nettverkstilkobling, må du kombinere Netstat med noen Linux-kommandoer og verktøy. For eksempel:

netstat -ap | grep ssh

Denne linjen vil vise listen over portersom nå brukes av ssh-verktøyet. Hvis du tværtimot må vite hvilken prosess som er i en bestemt port, kan du bruke følgende syntaks:

netstat -an | grep `: 80`

Også for Netstat på Linux er det en universellsett med nøkler som kan vise alt du trenger umiddelbart. Det ser slik ut: netstat-lnptux. Datasettet vil gjenspeile alle åpne porter, TCP, UDP, UNIX Socket protokoller, navnene på prosesser og deres identifikatorer.

Noen eksempler for å bestemme angrepstypen DoS eller DDoS

Følgende kommando vil gi deg beskjed om hvor mange tilkoblinger som er aktive på hver IP-adresse:

netstat -naltp | grep ESTABLISHED | awk "{print $ 5}" | awk -F: "{print $ 1}" | sorter -n | uniq -c

Vi bestemmer et stort antall forespørsler fra en enkelt IP-adresse:

netstat -na | grep: 80 | sort

Vi bestemmer nøyaktig antall forespørsler mottatt for en forbindelse:

netstat -np | grep SYN_RECV | wc -l

Når du utfører et DoS-angrep, blir nummeret som er oppnådd iResultatet av denne kommandoen skal være ganske stor. I alle fall kan det avhenge av det spesifikke systemet. Det er på en server det kan være en, på den andre - en annen.

konklusjon

I hvilket operativsystem som helst, kommandoen ikke brukes, er det et uunnværlig verktøy for å skanne, analysere og feilsøke nettverket. Den brukes aktivt av systemadministratorer rundt om i verden.

Netstat kan brukes ved infeksjon av systemetnoen viral programvare. Det er i stand til å vise alle applikasjoner med høy aktivitet av mistenkelig nettverkstrafikk. Dette vil i de tidlige stadiene hjelpe til med å identifisere skadelig programvare og nøytralisere den, eller for å beskytte serveren mot uønskede inntrengere.

funn

Artikkelen ga en detaljert beskrivelse av kommandoen.Netstat og dets parametere og nøkler. Full bruk av programmet er mulig etter flere stadier av praksis på en ekte enhet. Kombinere med andre lag gir det enda mer effektivitet. Et komplett sett med beskrivelser av Netstat-kommandoene finnes i håndboken på nettsiden til det offisielle verktøyet. Det er også verdt å merke seg at når de brukes i et Linux-miljø, er Netstat-teamet utdatert og i stedet sterkt anbefalt å bruke SS.